¶ Häufig gestellte Fragen

¶ Häufig gestellte Fragen zu Funktionen

¶ Was ist Social Encryption?

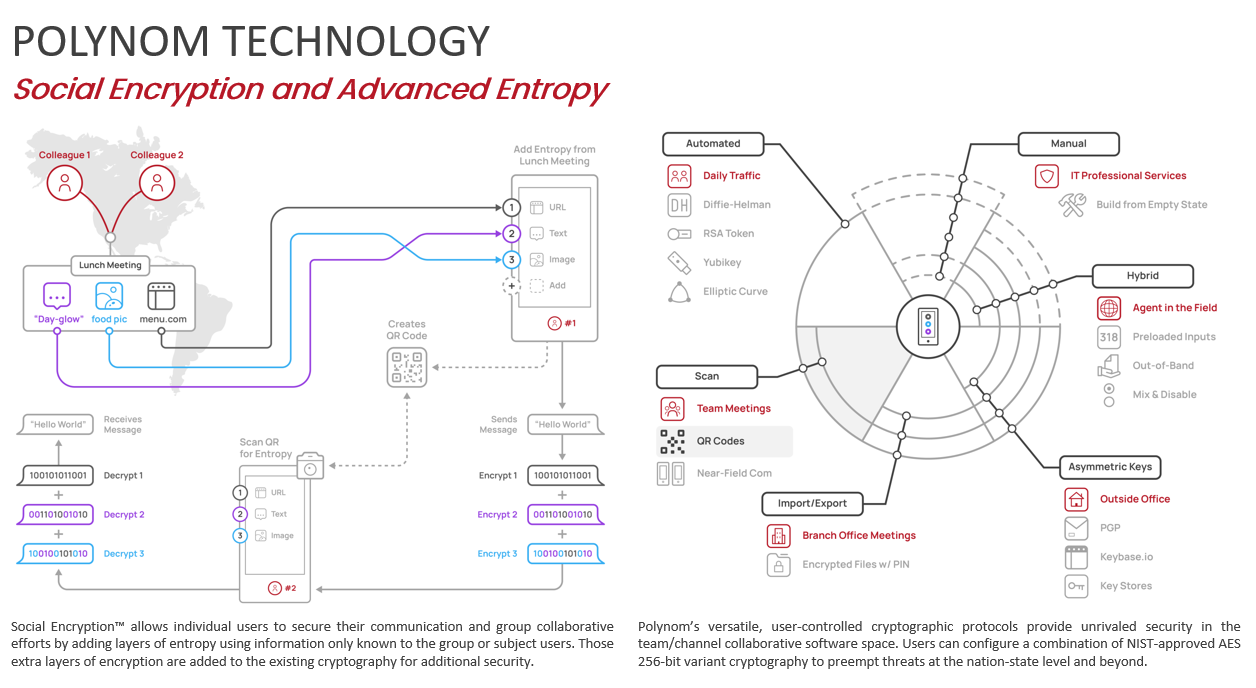

Social Encryption™ („SE“) ist eine quantenresistente Technologie, die es 1:n-Personen ermöglicht, mit Ende-zu-Ende-Verschlüsselung (E2EE) über ein Netzwerk zu kommunizieren, ohne Schlüssel manuell auszutauschen. Dies geschieht, indem der Austausch von Netzwerkschlüsseln durch einen symmetrischen Schlüsselaustausch aus bereits bekannten Entropiequellen ersetzt wird, die von allem abgerufen werden können, einschließlich Passphrasen, Inhalten von Dateien/Bildern oder jeder Offline-/Online-Datenquelle. Durch die Nutzung gemeinsamer Erfahrungen und Kenntnisse ist es nicht erforderlich, herkömmliche Netzwerk-Handshakes durchzuführen, um gemeinsame Schlüssel auszutauschen. Dieser symmetrische Schlüsselaustausch hinterlässt keine Netzwerkspuren, d. h. das Netzwerk weiß nicht, dass Daten ausgetauscht wurden, wenn mehrere Parteien sicher auf E2EE-Art kommunizieren.

SE ist ein „Rolling Cipher“-Algorithmus, was bedeutet, dass jede Entropielinie aus einer separaten Quelle abgeleitet und zum Endergebnis, einem gemeinsamen AES-256-Schlüssel, zusammengesetzt wird. Dieser endgültige AES-256-Bit-Schlüssel wird für E2EE verwendet und verschlüsselt alle Inhalte zwischen Parteien im AES-256-Bit-GCM-Modus. SE-Schlüssel werden im gesamten Netzwerk mithilfe eines SHA-512-Hash identifiziert, der von einem HMAC (Hash-basierter Nachrichtenauthentifizierungscode) abgeleitet ist. Dieser Hash ermöglicht es den beteiligten Parteien zu wissen, welchen SE-Schlüssel sie für die Entschlüsselung von Inhalten verwenden sollen, ohne die entropischen Daten und andere Geheimnisse preiszugeben, die zur Ableitung der SE-Schlüssel verwendet werden.

Zum Beispiel fragt Alice Bob, ob er noch das Foto hat, das sie letztes Jahr im Urlaub gemacht haben. Bob sagt, dass er es tut. Dann fragt Alice, ob Bob sich an den Namen ihres Lieblingsrestaurants erinnert. Zum Glück für Bob tut er das. Beide fügen diese Elemente, die sie haben/kennen, der Social-Encryption-Engine von Polynom hinzu und können nun vollständig verschlüsselte Nachrichten teilen, die nur für sie allein gelten.

¶ Was ist Post-Quantum-Kryptographie?

Post-Quanten-Kryptographie ist eine Teilmenge der Kryptographie, die auf Sicherheit gegenüber Quantencomputern ausgelegt ist. Einige derzeit verwendete Kryptographie ist quantensicher, was bedeutet, dass sie auch dann sicher ist, wenn Gegner Quantencomputer verwenden können. Neue Post-Quanten-Algorithmen (insbesondere Latticed-basierte Kryptographie) sind jedoch so konzipiert, dass sie quantensicher oder quantensicher sind.

Die meisten symmetrischen Verschlüsselungsverfahren gelten als quantensicher, wenn sie ausreichend große Schlüsselgrößen verwenden. Das Gleiche gilt für die meisten Hash-Funktionen. Es ist jedoch wichtig zu beachten, dass die Sicherheit einer Kryptografie nie für immer garantiert werden kann. Kryptographie wird ständig getestet und analysiert, um verlässliche Annahmen über ihre Sicherheit zu treffen.

Code Siren implementiert die vom National Institute of Standards and Technology (NIST) eingereichten und akzeptierten Post-Quantum-Algorithmen Standardisierungsprozess. Wir glauben, dass sie langfristig vielversprechende Kandidaten für die Post-Quanten-Kryptographie sind.

¶ Was sind Quantenräume?

Quantum Rooms™ sind Räume nur für Einzelpersonen, die einen gemeinsamen SE-Schlüssel haben. Genau wie bei den Prinzipien der Quantenverschränkung existiert der Inhalt von QRs nur so lange, wie 1:n-Personen ihn sehen. Aus diesem Grund sind Quantenräume sowohl zeitlich als auch vergänglich. Sobald der letzte Benutzer den Quantum Room verlässt, wird der Inhalt dauerhaft gelöscht und der Raum existiert nicht mehr. Quantum Rooms führen verschwindende Inhalte und private Räume zusammen, ohne Benutzer manuell einzuladen und Berechtigungen zu verwalten.

Quantum Rooms sind insofern einzigartig, als sie nie erstellt werden und Benutzer nie dazu eingeladen werden, den Räumen beizutreten. Ein Quantum Room existiert nur, wenn 1:n Benutzer einen SE-Schlüssel besitzen und den Raum zufällig betreten haben. Benutzer, die über dieselben SE-Schlüssel verfügen, können über die E2EE-Verschlüsselung sicher miteinander kommunizieren. Da Quantum Rooms temporär sind, können Einzelpersonen Fragen der Vertraulichkeit und Vertraulichkeit besprechen, ohne sich Gedanken über die Inhaltsverwaltung machen zu müssen, wie z. B. das manuelle Festlegen von Ablaufregeln für Nachrichten, wie sie in Apps wie Signal erforderlich sind.

Der Inhalt eines Quantum Room kann am Leben gehalten werden, d. h. die automatische Löschung wird verhindert, indem mindestens eine Person im Raum verbleibt. Mit dieser Funktion können Benutzer den Ablauf von Inhalten manuell steuern, indem sie sich dafür entscheiden, im Quantum Room zu bleiben. Der Inhalt bleibt für immer bestehen, solange sich mindestens eine Person in einem Quantum Room aufhält.

Da ein bestimmter Quantum-Raum nur für Personen mit einem bestimmten SE-Schlüssel sichtbar ist, wird das Löschen eines SE-Schlüssels den Zutritt zu einem zuvor zugänglichen Raum unmöglich machen. Sie ermöglichen es auch Personen mit denselben SE-Schlüsseln, dieselben Räume gleichzeitig erneut zu besuchen, ohne etwas auf dem Server konfigurieren zu müssen. Benutzer, die nicht über einen bestimmten SE-Schlüssel verfügen, können nicht feststellen, ob überhaupt QRs auf dem Server vorhanden sind. Diese Funktion ermöglicht es jemandem, einen Server ohne Kanäle oder Räume zu hosten, d. h. „leerer Server“). Der Vorteil eines leeren Servers besteht darin, dass niemand Kanäle oder Räume erstellen kann, sondern nur diejenigen mit SE-Schlüsseln sehen, welche Quantum-Räume ihnen zur Verfügung stehen.

¶ Was ist HiPS™-Technologie?

Die Hiding-in-Plain Sight™-Technologie ermöglicht Polynom den sicheren Betrieb (d. h. gleichwertig mit einem kryptografischen Gerät vom Typ 1) in kompromittierten Netzwerken, Servern oder Netzwerken in feindlichen Ländern. Polynom erreicht dies durch den Einsatz verschiedener Techniken, um seinen Datenverkehr zu verschleiern und das Blockieren oder Abfangen zu erschweren.

Polynom verschleiert beispielsweise seinen Datenverkehr, indem es der Länge von Anfragen und Antworten zufälliges Rauschen hinzufügt. Diese Rauschmaskierungsmethode macht es schwierig, Firewall-Regeln zu schreiben, die auf den festen Längen verschiedener Nachrichten basieren. Polynom verwendet außerdem unterschiedliche Techniken, um den Datenverkehr als unterschiedliche Internet-Standard-Bytemuster zu maskieren. Dieser Prozess macht es für Inspektionstechniken (z. B. Deep Packet Inspection) noch schwieriger, Polynom-Verkehr zu identifizieren und zu blockieren.

Die einzigen unverschlüsselten Pakete, die Polynom verwendet, werden Kontrollnachrichten genannt. Diese Nachrichten verwenden Zufallsbytes und Modulus-Mathematik, um Erkenntnisse über das Netzwerk zu übertragen. Dieser Ansatz stellt sicher, dass es selbst dann schwierig ist, eine Kontrollnachricht zu verstehen, wenn sie abgefangen wird.

Zusätzlich zu den oben beschriebenen Techniken verwendet Polynom verschiedene andere Techniken, um seinen Datenverkehr zu schützen, einschließlich PQC CRYSTALS Kyber-1024-Austausch, der zu AES-256-Bit-Schlüsseln führt. Diese Techniken machen Polynom zu einer der sichersten verfügbaren Kommunikationsplattformen.

Weitere Informationen finden Sie unter: How the Great Firewall of China Detects and Blocks Fully Encrypted Traffic.

¶ Was ist Cryptography-as-a-Service™? (APIs)

- Cryptography-as-a-Service™ (CaaS) ist eine API-Suite, die es zwei oder mehr Computerprogrammen oder Anwendungen ermöglicht, kryptografisch miteinander zu kommunizieren. Auf diese Weise können Programme Daten und Funktionen mit den Verschlüsselungstechnologien von Code Siren teilen.

- CaaS stellt eine Bibliothek bereit, die zentrale Identitätsverwaltungsfunktionen ermöglicht, die den grundlegenden Identitäts- und Zugriffsverwaltungskern ermöglichen und Schlüsselpaare generieren, die den Identitäten der Polynom-App entsprechen.

- CaaS ist die grundlegende Implementierung kryptografischer PQC-Algorithmen und -Routinen, die als Grundlage für das Identitäts- und Zugriffsmanagement dienen und Verschlüsselung, Entschlüsselung, Signierung und Überprüfung von Nachrichten, Graphatar-Zusammensetzung und viele andere kryptografische Funktionen ermöglichen.

¶ Client FAQ

¶ Wie exportiere/speichere ich mein Graphatar/meine ID?

Klicken Sie in der Windows-Desktopanwendung auf das Einstellungssymbol (Zahnrad) in der Symbolleiste. Wenn sich der dritte Bereich öffnet, klicken Sie auf Ihr Graphatar, um Manage Identities. anzuzeigen. In diesem Dropdown-Menü werden alle Ihre Identitäten aufgelistet. Klicken Sie mit der rechten Maustaste auf das Diagramm, das Sie exportieren möchten, und wählen Sie Export. Bitte verwenden Sie ein sicheres Passwort. Diese Exportdatei enthält die privaten Schlüssel für Ihre Identität.

Tippen Sie in Android auf der Hauptnavigationsseite auf das Bild Ihres Graphatars. Durch diese Aktion wird die Seite Edit User geöffnet. Tippen Sie dort oben rechts auf das 3-Punkte-Menü. Im unteren Popup-Menü gibt es die Option Export. Bitte verwenden Sie ein sicheres Passwort. Diese Exportdatei enthält die privaten Schlüssel für Ihre Identität.

¶ Wie importiere ich ein vorhandenes Graphatar/eine vorhandene ID?

Bei diesem Schritt wird davon ausgegangen, dass Sie Ihr Graphatar zuvor exportiert haben, das in einer passwortgeschützten Datei wie User.nom gespeichert wurde.

Klicken Sie in der Windows-Desktopanwendung auf das Einstellungssymbol (Zahnrad) in der Symbolleiste. Wenn sich der dritte Bereich öffnet, klicken Sie auf Import Identity.

Klicken Sie in der Android-Anwendung auf das Einstellungssymbol (Zahnrad) in der Symbolleiste. Klicken Sie dann auf Identities. Tippen Sie dort oben rechts auf das Dreipunktmenü. Dort finden Sie im unteren Popup-Menü die Option Import.

¶ Wie viele Graphatare sind möglich?

Es gibt über 15 Dezillionen mögliche Graphatare. Das sind 15.576.890.575.604.480.000.000.000.000.000.000 für diejenigen, die es buchstabiert mögen. Diese enorme Variable ist der Grund, warum es manchmal eine Weile dauert, an vielen nicht so interessanten Graphatars vorbeizuscrollen, bis Sie eines finden, das Ihnen gefällt.

¶ Wird sich mein Graphatar-Bild jemals ändern?

Polynom ist Beta-Software. Bis zur Veröffentlichung von Polynom 1.0 ist es fast garantiert, dass sich Ihr Graphatar-Bild ändert, wenn wir die Graphatar-Engine mit Verbesserungen aktualisieren. Das tut mir leid! Diese Updates können den privaten Verschlüsselungsschlüssel, den Ihr Graphatar darstellt, nicht ändern – Ihre Daten sind weiterhin sicher.

¶ Warum die variable Bitrate (VBR) von VoIP deaktivieren?

VBR macht VoIP-Anrufe effizienter, da Ihr Polynom-Client kleinere Pakete sendet, wenn Sie während eines Anrufs leisere Geräusche machen. Diese Konfiguration ist die Standardeinstellung. Wenn Sie Grund zu der Annahme haben, dass Ihre verschlüsselten Anrufe wahrscheinlich überwacht (d. h. beschnüffelt) werden, schalten Sie VBR in Ihrem Polynom-Client aus. Dadurch werden immer VoIP-Pakete gleicher Größe übertragen, sodass es unmöglich ist, zu belauschen, wenn Sie sich zu Wort melden laut oder atmet nur beim Anruf.

¶ Sind VoIP-Anrufe verschlüsselt?

Ja! Jeder einzelne Anruf auf Polynom ist Ende-zu-Ende-verschlüsselt. Der Server erleichtert dies. Was passiert jedoch, wenn der Server kompromittiert ist? Die Antwort ist einfach. Nutzen Sie Social Encryption als weitere Sicherheitsebene, und selbst der Server hat keine Kenntnis vom Inhalt Ihres Anrufs. Mit Social Encryption in Ihrem VoIP-Anruf verfügen Sie über eine benutzereigene und kontrollierte Ebene der End-to-End-Verschlüsselung, die in die servergesteuerte End-to-End-Verschlüsselung eingebettet ist. Der Anruf ist immer noch glasklar. Unsere Kryptografie ist zukunftssicher, DPI-resistent und quantensicher.

¶ Server FAQ

¶ Welchen Port verwendet Polynom™ Server?

Polynom Server verwendet standardmäßig Port 1337. Dies kann beim Start mit -p xxxx an der Eingabeaufforderung geändert werden. Es ist wichtig sicherzustellen, dass Port 1337 in Ihrer Host-Firewall geöffnet ist und von Ihrem Router weitergeleitet wird.

¶ Was bedeutet es, dass ein Server privat/öffentlich ist?

Auf einen privaten Server kann nur eine bestimmte Gruppe zugreifen, während auf einen öffentlichen Server jeder zugreifen kann. Mit Polynom Server können Serverbesitzer den Zugriff einschränken, indem sie Benutzer auf die „Whitelist“ setzen. Whitelisting kann verwendet werden, um den Zugriff auf den Server auf Mitglieder einer bestimmten Organisation oder eines bestimmten Unternehmens zu beschränken. Diese Cybersicherheitsstrategie kann dazu beitragen, die Ressourcen und Daten des Servers vor unbefugtem Zugriff zu schützen oder Ressourcen (z. B. Bandbreite) zu schonen.

¶ Was bedeutet es, wenn ein Server vertrauenswürdig/nicht vertrauenswürdig ist?

Serverbesitzer in Hochsicherheitsumgebungen sollten ihren Server als „Nicht vertrauenswürdig“ markieren und dann allen Benutzern den öffentlichen Schlüssel des Servers zur manuellen Eingabe zur Verfügung stellen. Dieses Verfahren zwingt die Clients des Benutzers, vor der Verbindung zu überprüfen, ob sie sich auf dem richtigen Server befinden. Dieses Protokoll verhindert Man-In-The-Middle-Angriffe (MITM).

Wenn ein Server als „Vertrauenswürdig“ aufgeführt ist, akzeptiert der Client den öffentlichen Schlüssel des Servers (und alle Änderungen daran) ohne Umschweife und setzt die Kommunikation fort. Diese Einstellung ist für die meisten öffentlich zugänglichen Communities geeignet, da der Versuch, eine Serverinstanz zu fälschen, sehr ressourcenintensiv wäre.

¶ Wie funktioniert die Whitelist/Blacklist?

Serveradministratoren und Benutzer mit der Berechtigung manage_server können einen ID-Hash sowohl zur Whitelist als auch zur Blacklist hinzufügen oder daraus entfernen. Diese Änderung erfolgt sofort. Es ist kein Neustart von Servern oder Clients erforderlich. Ein Benutzer muss auf der Whitelist stehen, um einem privaten Server beizutreten. Wenn eine ID auf die schwarze Liste gesetzt wird, kann sie nie wieder auf den Server zugreifen.

¶ Wie funktionieren unsichtbare Rollen?

Ich kann alle unsichtbaren Rollen sehen, wenn ich ein Serveradministrator bin oder über die Berechtigung manage_roles verfüge. Ich kann eine unsichtbare Rolle immer sehen, wenn sie mir zugewiesen wurde. Wenn ich kein Serveradministrator bin oder keine manage_roles habe, sehe ich die höchste sichtbare Rolle, die andere haben, aber ich sehe keine unsichtbaren Rollen.

¶ Welche Verschlüsselungsalgorithmen verwendet Polynom?

Polynom verwendet die neueste und stärkste vom NIST empfohlene Verschlüsselung und die Commercial National Security Algorithm (CNSA) Suite.

Weitere Informationen finden Sie unter: NSA Commercial National Security Algorithm Suite 2.0 FAQ.

Polynom stellt Folgendes bereit:

- CRYSTALS-Dilithium (NIST Level V) (CNSA2.0)

- CRYSTALS-Kyber (NIST Level V) (CNSA2.0)

- Secure Hash Algorithm SHA512 (CNSA2.0)

- AES 256 GCM (CNSA2.0)

- Leighton-Micali Signature (LMS) (CNSA2.0)

- ED25519 ECDSA (CNSA1.0)

- X25519 ECDH (CNSA1.0)

¶ Was ist ein Graphatar™ und eine rollenbasierte Zugriffskontrolle?

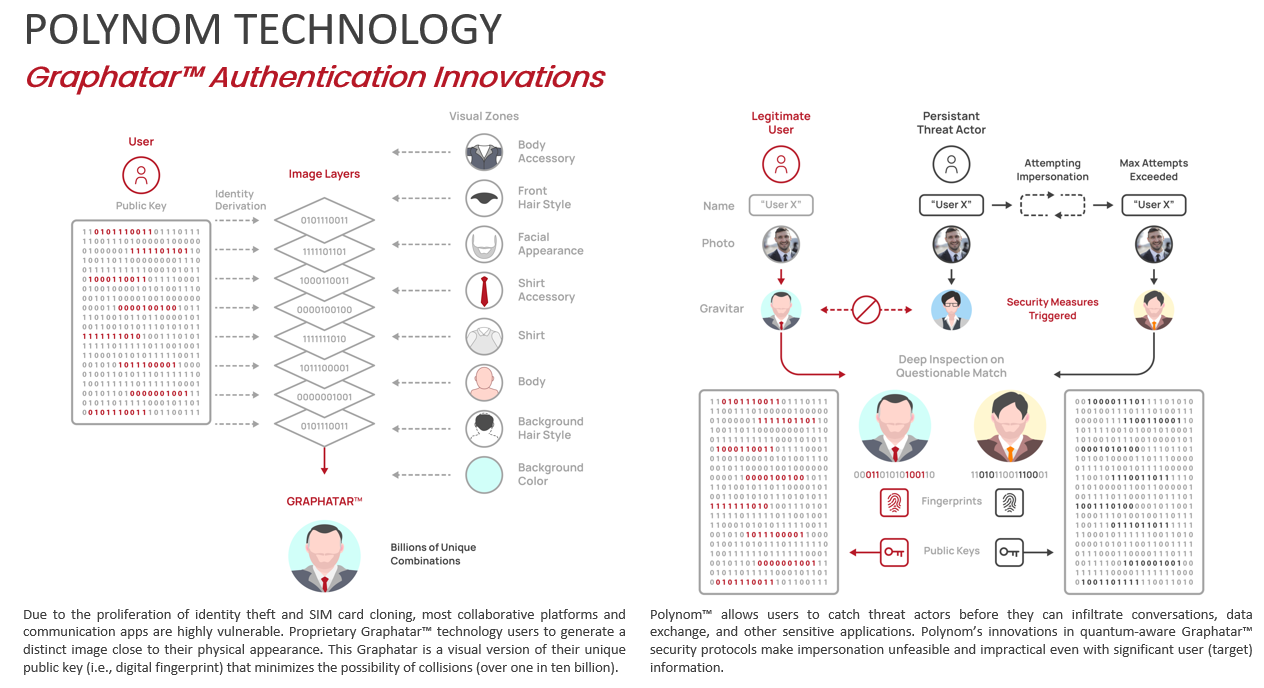

Ein Graphatar ist eine schnelle und einfache visuelle Darstellung der kryptografischen Identität eines Benutzers. Graphatare werden als mehrschichtige Bilder gerendert, sodass Benutzer schnell feststellen können, ob die Person, mit der sie sprechen, die Person ist, für die sie sich halten. Diese Authentifizierungstechnologie macht Graphatars zur ersten Verteidigungslinie gegen Phishing und Identitätsdiebstahl, indem sie die Wahrscheinlichkeit minimiert, dass ein Benutzer sich als ein anderer Benutzer ausgibt – eine Schwachstelle, die häufig auf anderen Plattformen wie Telegram und Discord zu finden ist. Da es Milliarden und Abermilliarden einzigartiger Kombinationen gibt, ist es mit Graphatars mathematisch sehr schwierig, Benutzer zu täuschen, sie seien jemand anderes. Wenn ein Graphatar nicht richtig erscheint, weil beispielsweise die Farben oder die Bildkomposition nicht wie erwartet angezeigt werden, kann eine weitere Analyse durchgeführt werden, indem der Hash und die Kennung des Graphatars untersucht werden. Der Graphatar-Hash ist ein 64-Byte-SHA-512-Hash der öffentlichen Graphatar-Schlüssel. Die Graphatar-Kennung ist eine 8-Byte-Prüfsumme des 64-Byte-Hashs. Diese Werte helfen bei der Analyse möglicher Bedrohungsakteure, insbesondere wenn eine böswillige Person versucht, sich als legitimer Benutzer auszugeben.

Da die Identität dem Einzelnen gehört (und nicht einem zentralen Speicher), stellt jeder Polynom-Server, mit dem sich ein Benutzer verbindet, das Graphatar gleich dar. Dieser Prozess ermöglicht einen Identitätsverbund über unterschiedliche Server hinweg, da alle an diese Server gesendeten Nachrichten mit denselben öffentlichen Schlüsseln überprüft werden. Graphatare bieten sowohl Authentifizierung als auch Nichtabstreitbarkeit. Dadurch können nicht nur alle Benutzer auf verschiedenen Servern einen Graphatar identisch wahrnehmen, sondern es kann auch darauf vertraut werden, dass Nachrichten, die an verschiedene Server gesendet werden, vom selben Ort stammen, d. h. von der Person, die Zugriff auf die privaten Schlüssel des Graphatars hat.

¶ Was ist Selbsthosting?

Beim Selbsthosting wird ein privater Server betrieben und verwaltet, anstatt eine Cloud oder einen Dienst zu nutzen, der außerhalb Ihrer Kontrolle liegt. Selbsthosting bedeutet, dass Sie für den Betrieb Ihres eigenen Servers verantwortlich sind, einschließlich der Hardware, Software und Sicherheit. Selbsthosting ist die Grundlage für Datensouveränität und Selbstverwaltung, da es Ihnen die Kontrolle über Ihre Daten gibt.

Die Souveränität persönlicher und unternehmensbezogener Daten ist das Recht von Einzelpersonen und Unternehmen, ihre privaten Daten zu kontrollieren, einschließlich des Speicherorts, der Art und Weise ihrer Verwendung und der Person, die Zugriff darauf hat. Selbsthosting bietet mehrere technische Vorteile, darunter Datensouveränität, Sicherheit und Compliance. Unternehmen, die Polynom selbst hosten, haben die volle Kontrolle über ihr Arbeitsprodukt, einschließlich dessen Speicherort und Verwaltung. Selbsthosting kann auch zur Erhöhung der Sicherheit beitragen, da Benutzer die zugrunde liegende Infrastruktur und Sicherheitsmaßnahmen steuern können. Darüber hinaus kann Selbsthosting Teams dabei helfen, Vorschriften zum Datenschutz und zur gesetzlich vorgeschriebenen Sicherheit einzuhalten.

Polynom bietet Selbsthosting als Option für Teams an, die administrative Kontrolle über ihre Daten und Infrastruktur benötigen. Selbstgehostetes Polynom kann auf verschiedenen Betriebssystemen installiert werden, darunter Windows, Linux und iOS. Derzeit ist Polynom-CE nur für Linux verfügbar.

Polynom bietet außerdem mehrere Ressourcen, die Teams beim Selbsthosting unterstützen, darunter Dokumentation, Tutorials und eine FAQ.